Industrial Security

Sicherheit für Industrieanlagen. Ganzheitlich gedacht.

Industrial Security ist entscheidend, um Produktionsanlagen, Automatisierungssysteme und kritische Infrastrukturen vor digitalen Angriffen zu schützen. Wir helfen Ihnen, Ihre Systeme robust, compliant und zukunftssicher aufzustellen.

Warum OT Cyber Security immer wichtiger wird:

Die Digitalisierung macht industrielle Anlagen leistungsfähiger, aber auch angreifbarer.

Veraltete Systeme, unklare Zuständigkeiten zwischen IT und OT, fehlende Segmentierung oder ungepatchte Steuerungen sind typische Schwachstellen. Gleichzeitig steigen die regulatorischen Anforderungen durch NIS2, BSI-KRITIS & Co.

Decoy Ansatz.

Decoy denkt Ihre OT-Umgebung ganzheitlich. Für eine realistische und umsetzbare Sicherheitsstrategie. Ob kritische Infrastruktur oder produzierendes Gewerbe: Sie profitieren von technologischem Know-how kombiniert mit regulatorischer Expertise.

Dabei orientieren wir uns an:

NIS2-Richtlinie

BSI-KritisV

IEC 62443

branchenspezifischen Vorgaben

(z. B. ISO 27019, ISO26262, ISO61508)

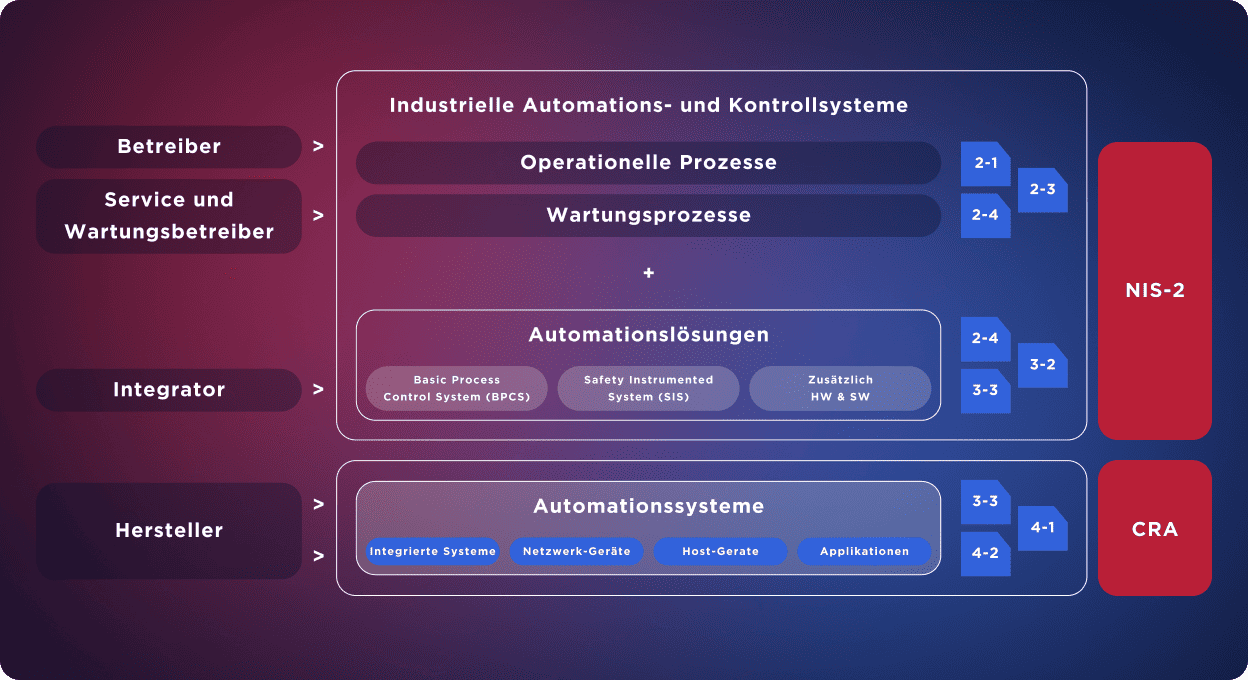

IEC 62443 im Detail.

Unsere Leistungen im Bereich Industrial Cybersecurity orientieren sich an der internationalen Normenreihe IEC 62443. Sie legt Anforderungen für Organisation, Systemarchitektur und Prozesse fest – und bildet damit die Grundlage für skalierbare, überprüfbare Sicherheitsmaßnahmen in industriellen Netzwerken.

IEC 62443-2-1

Managementsystem

für Betreiber

IEC 62443-2-4

Managementsystem für

Systemintegratoren

IEC 62443-3-3

Anforderungen an

die Systemsicherheit

Industrial Security Framework

So gehen wir vor.

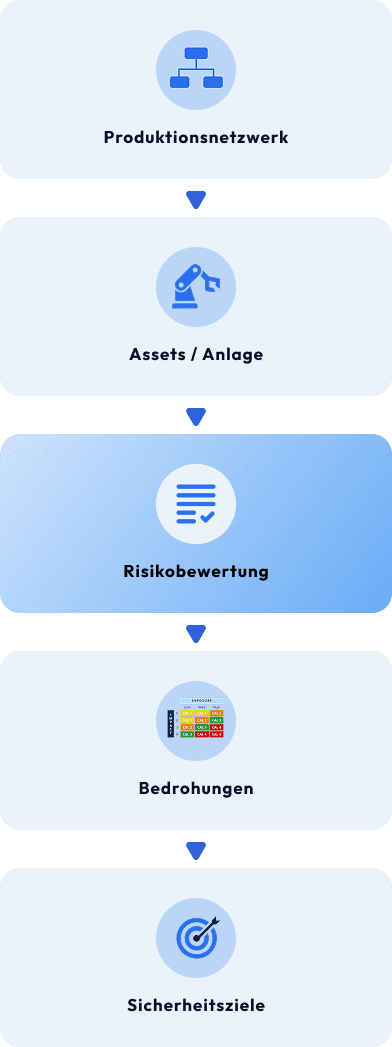

Unsere Vorgehensweise basiert auf einem klar strukturierten, iterativen Ablauf.

Wir analysieren Ihre OT-Landschaft inklusive aller Automations- und Kontrollsysteme, identifizieren Schwachstellen und definieren realistische Schutzmaßnahmen. Diese setzen wir technisch und organisatorisch um – abgestimmt auf Ihre Betriebsrealität. Dabei orientieren wir uns am Industrial Security Framework und übertragen regulatorische Vorgaben wie KritisV oder NIS-2 in konkrete, umsetzbare Schritte.

Jeder Schritt ist dokumentiert, auditfähig und eng mit Ihrem Betrieb abgestimmt.

So entsteht echte Sicherheit, ohne die Abläufe zu behindern.

Unsere Leistungen.

Wir unterstützen Sie dabei, industrielle Sicherheit systematisch umzusetzen.

Mit fundiertem Know-how, regulatorischer Klarheit und praxiserprobten Methoden schaffen wir die Grundlage für sichere OT-Systeme und kritische Infrastrukturen.

Cyber Security Management für IT & OT

Einheitliches Governance-Modell für sichere Betriebsprozesse und Infrastrukturen.

Industrial Security Architektur

Schutzkonzepte für Steuerungstechnik, Netzwerke und HMI/SCADA-Systeme.

Gap-Analysen & Schwachstellenbewertung

Ermittlung des Reifegrads und konkreter Risiken in OT-Umgebungen.

Risikoanalyse & Risikomanagement

Bewertung geschäftskritischer Assets und ihrer Verwundbarkeit.

Policy & Design

Sicherheitsrichtlinien und Härtegradkonzepte für industrielle Netzwerke und Komponenten.

OT-Hardening & Safety-relevante Systeme

Absicherung von Systemen mit HSE-Anforderungen (Health, Safety, Environment).

Architekturprüfung & Optimierung

Zertifizierungen & Audits

Begleitung bei Standards wie IEC 62443, ISO 27001 oder BSI-Prüfungen.

NIS-2-Whitepaper

Vertiefendes Wissen zu Industrial Security.

Welche Anforderungen gelten für Betreiber? Wie lässt sich IEC 62443 effizient anwenden? Und was bringt NIS2 konkret? Unser Whitepaper liefert Antworten.

Use Case

Absicherung der OT-Infrastruktur in einem KRITIS-Unternehmen.

Ein KRITIS-Unternehmen plante die Modernisierung einer zentralen Produktionslinie, mit neuer Steuerungstechnik, Fernzugriffen und Cloud-Anbindung. Die OT-Infrastruktur war historisch gewachsen, unübersichtlich und unzureichend dokumentiert. Sicherheitslücken durch fehlende Segmentierung, unklare Zuständigkeiten und nicht gehärtete Komponenten gefährdeten den Betrieb – und machten eine NIS-2-konforme Absicherung unumgänglich.

Decoy führte eine systematische Bestandsaufnahme durch, bewertete Risiken und entwickelte eine auf IEC 62443 basierende Schutzarchitektur. Das Ergebnis: ein Zonen-/Zielmodell, ein technisches Härtungskonzept, klare Rollen- und Wartungsprozesse – alles dokumentiert, auditfähig und eng mit dem Betrieb abgestimmt.

Ergebnis:

Durch ein robustes Sicherheitskonzept und einen kontinuierlichen Verbesserungsprozess rückt die Absicherung kritischer Anlagen zunehmend in den Fokus. So wird die Resilienz gegenüber Cyberangriffen gestärkt – und gleichzeitig das Risiko von Ausfällen oder sicherheitsrelevanten Vorfällen nachhaltig reduziert.

Startpunkt Industrial Cybersecurity Risk Management Prozess.

Wo stehen Ihre Anlagen aktuell?

Lassen Sie uns gemeinsam herausfinden, wie Sie Ihre industrielle Infrastruktur gegen Cyberrisiken absichern,

ohne den Betrieb zu gefährden.