Product Security

Cyberresilienz beginnt im Produkt.

Product Security ist heute Voraussetzung für Marktzugang, Vertrauen und Resilienz. Wir unterstützen Hersteller dabei, digitale Produkte systematisch abzusichern. Von der Architektur bis zur Zulassung.

Warum Product Security unverzichtbar ist:

Angriffe auf vernetzte Geräte nehmen zu, ebenso wie die regulatorischen Anforderungen.

Ob Ladestation, Medizintechnik oder Maschinensteuerungen: Hersteller müssen Produkte absichern, um Marktzugang und Vertrauen zu sichern. Der EU Cyber Resilience Act, die Radio Equipment Directive und die Maschinenverordnung setzen neue Standards.

Decoy Ansatz.

Security, die mitgedacht wird. Nicht nachträglich ergänzt.

Wir integrieren Product Security direkt in Ihre Entwicklungsprozesse.

Mit einem strukturierten Vorgehen, regulatorischem Fokus und technischer Tiefe.

Von der ersten Architekturentscheidung bis zur erfolgreichen Zulassung.

Dabei orientieren wir uns an:

EU Cyber Resilience Act (CRA)

Maschinenverordnung

Radio Equipment Directive (RED)

IEC 61508 & IEC62443

IEC 62443 im Detail.

Unsere Leistungen im Bereich Product Security orientieren sich an der internationalen Normenreihe IEC 62443. Sie legt Anforderungen für sichere Entwicklungsprozesse und Produktsicherheit fest – mit Fokus auf Security by Design in industriellen Automatisierungssystemen und vernetzten Geräten.

IEC 62443-2-1

Sicherer Entwicklungsprozess

IEC 62443-4-2

Anforderungen an die Produktsicherheit

Erweiterung: Functional Safety

Funktionale Sicherheit und Cyber Security. Zwei Seiten derselben Medaille.

Wo Systeme autonom arbeiten, Maschinen miteinander kommunizieren oder Sensoren sicherheitskritische Funktionen auslösen, reicht klassische Cyber Security allein nicht aus. Die Sicherheit eines Produkts beginnt mit der Fähigkeit, unter allen Umständen zuverlässig zu funktionieren.

Wir denken funktionale Sicherheit (Functional Safety) und Cyber Security integriert – und stellen sicher, dass digitale Bedrohungen nicht zur Gefährdung von Menschen, Maschinen oder Umwelt führen.

Unsere Leistungen im Bereich Functional Safety:

- Risiko- und Gefährdungsanalysen gemäß IEC 61508

- Entwicklung sicherheitsgerichteter Architekturen

- Unterstützung bei Safety Requirements Engineering

- Absicherung sicherheitskritischer Kommunikationspfade

- Verzahnung mit Cyber-Security-Maßnahmen auf Systemebene

- Begleitung bei Zertifizierungen und Audits

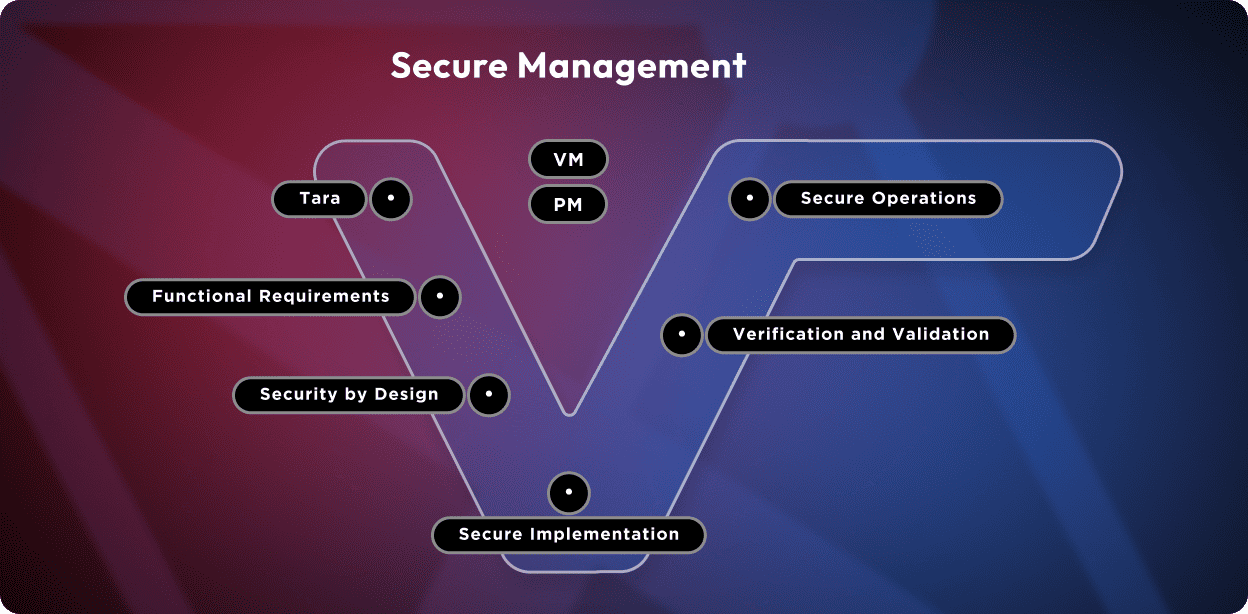

Secure Development Lifecycle

So gehen wir vor.

Wir arbeiten entlang des Secure Development Lifecycle – strukturiert, nachvollziehbar und normbasiert (IEC 62443 / ISO 21434). Von der Bedrohungsanalyse über Security-by-Design bis hin zur Validierung und Auditvorbereitung:

Jeder Schritt ist dokumentiert, auf Ihr Produkt abgestimmt und darauf ausgelegt, Sicherheit effizient in Ihre Entwicklungsprozesse zu integrieren – ohne Produktivität zu verlieren.

Unsere Leistungen.

Wir unterstützen Sie dabei, Sicherheit von Anfang an in Ihre Produktentwicklung zu integrieren.

Mit klaren Methoden, branchenerprobten Standards und einem strukturierten Vorgehen.

Product Threat & Risk Analysis

Analyse potenzieller Bedrohungen und Risiken entlang des gesamten Produktlebenszyklus.

Secure Development Lifecycle

Integration von Sicherheit in jeden Schritt des Entwicklungsprozesses.

Security by Design

Konzeption sicherer Produkte von Beginn an.

Mit fest definierten Sicherheitsanforderungen.

Penetration Testing & Vulnerability Assessment

Gezielte Tests und Schwachstellenanalysen zur Absicherung von Soft- und Hardware.

Product Security Validation & Verification

Systematische Überprüfung, ob Produkte alle sicherheitsrelevanten Anforderungen erfüllen.

Functional Safety

Absicherung sicherheitskritischer Funktionen und Prozesse gemäß geltenden Sicherheitsnormen.

Defense-in-Depth & Embedded Device Security

Mehrschichtige Sicherheitsstrategien und Schutzmaßnahmen auf Geräteebene.

Systems Engineering nach INCOSE

Strukturierte Entwicklung und Dokumentation komplexer Systeme gemäß internationalem Standard.

Zertifizierungen & Audits

Begleitung von Audits und Vorbereitung auf Zertifizierungen. Sicher und nachvollziehbar.

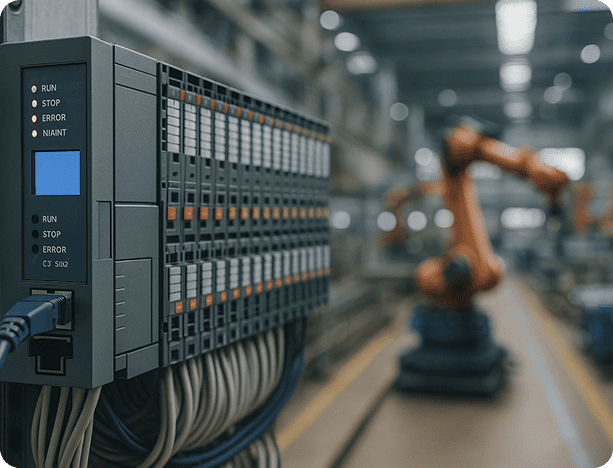

Use Case

Sichere Industriesteuerung für kritische Anwendungen.

CRA-Whitepaper

Vertiefendes Wissen zu Product Security.

Product Security ist eng mit regulatorischen Anforderungen wie dem CRA verknüpft. Unser Whitepaper zeigt, wie Unternehmen technische Sicherheit, gesetzliche Vorgaben und Produktentwicklung effizient zusammenbringen und was das konkret für Ihre Produktstrategie bedeutet.

Ein Hersteller entwickelte eine vernetzte Industriesteuerung für den Einsatz in sicherheitskritischen Automationsprozessen – mit direkter Anbindung an Cloud- und Kommunikationsschnittstellen. Um regulatorische Anforderungen wie den EU Cyber Resilience Act (CRA) und die RED-Richtlinie zu erfüllen, war eine ganzheitliche Sicherheitsstrategie gefragt.

Decoy begleitete das Projekt entlang der IEC 62443-4-1 und 4-2 – mit sicherer Softwareentwicklung, gezielten Schwachstellenanalysen und robusten technischen Schutzmaßnahmen. Die Umsetzung integrierte Security by Design mit Funktionen wie Secure Boot, verschlüsselter Kommunikation, rollenbasiertem Zugriff und einer strukturierten Update-Logik.

Ergebnis:

Ein konformes, widerstandsfähiges Produkt, das technisch robust und regulatorisch abgesichert ist – bereit für den industriellen Einsatz unter realen Bedrohungsszenarien.

Wo steht Ihr Produkt aktuell?

Lassen Sie uns gemeinsam analysieren, welche Anforderungen gelten und wie Sie Ihre Entwicklung regulatorisch sicher und zukunftsfähig gestalten.